FaceBookやCapital Oneなど、サービスに登録されたユーザ情報が漏洩する事件が取り沙汰されています。

「もしかしたら自分が登録した情報も漏れてるかもしれない」

そう思って気になったら、セキュリティ漏洩したアカウントがデータベース化されているWebサービス「Have I Been Pwned」 を使って漏洩の有無を調べることが出来ます。

目次

サービス提供元

Microsoft Regional Directorであり、マイクロソフトのセキュリティ開発MVP受賞者Troy Hunt氏が提供しているセキュリティサービス。

サービス利用条件

無し。(アカウント不要、料金無料)。

ただしパスワード流出した際に通知して貰いたい場合はメール登録が必要。

このWebサイトで出来ること

「私のアカウントは流出データベースに入れられたことある?」が調べられます。

このサイトには過去に攻撃され、アカウント流出事故を起こしてしまったサイトでの流出アカウントが蓄えられています。これを情報源にして以下を調べることが出来ます。

- 入力したEメールアドレスが流出情報に含まれていたか

- 入力したパスワードがアカウント流出したサイトで使われていたか

- アカウント流出を起こしたサイトとその流出件数

- アカウント流出した自分のドメインに登録されていたメールアドレス

また、同機能を提供する「Firefox Monitor」のバックエンドにもなっています。

1.入力したEメールアドレスがアカウント流出したサイトに含まれていたか

「Home」メニューから開きます。今まで78億以上のアカウント流出を検知していることがわかり(2019/05/24時点)、いきなり驚かされます。

地球人口超えちゃってます。

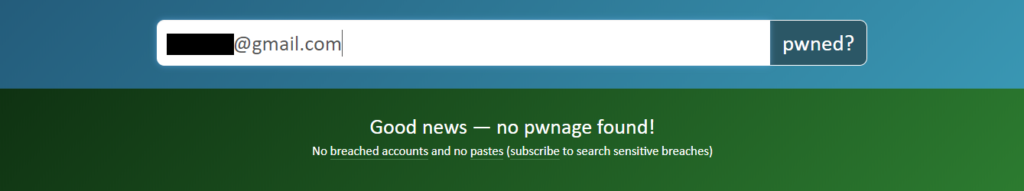

試しに私のgmailアドレスを調べてみます。

流出データベースには入っていないようです。

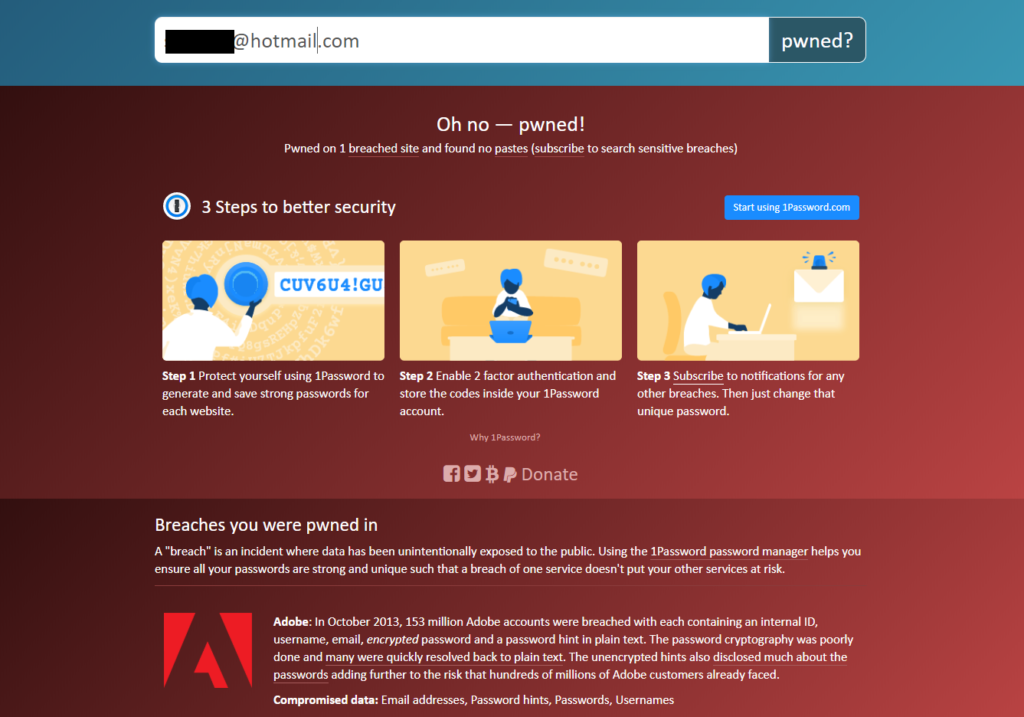

次にhotmailアドレスを調べてみます。1件データベースに入っていました。

2013年のAdobeアカウント流出事件で、Adobeに登録されていた私のhotmailアドレスがAdobeアカウントと共に流出しています。

当時FlexやAirでクライアントを開発していたシステムがあったのでその時Adobeにアカウントを登録していました。

世界のどこかに私の当時のAdobeアカウント(ユーザ名、パスワード、メールアドレス)を知っているクラッカーが居るということです。

もう変えているので入れませんが、私が他のサイトへも同じメールアドレス、パスワードでアカウント登録している場合はアカウントを乗っ取られる可能性が出てきます。

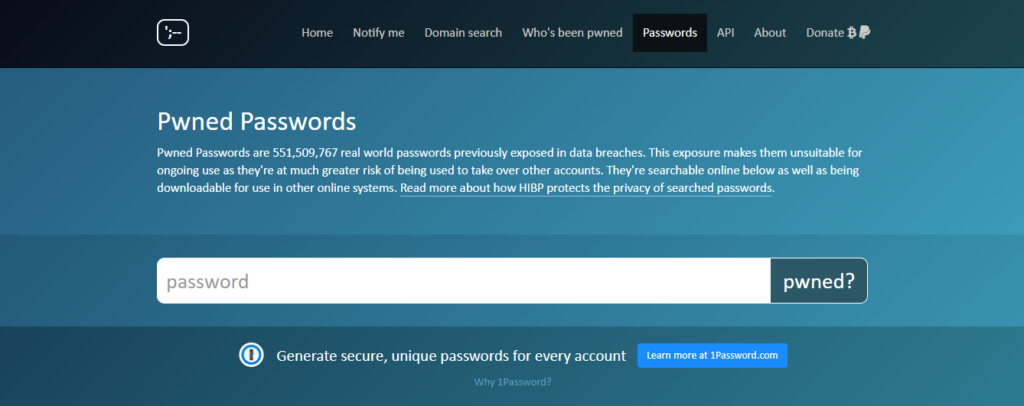

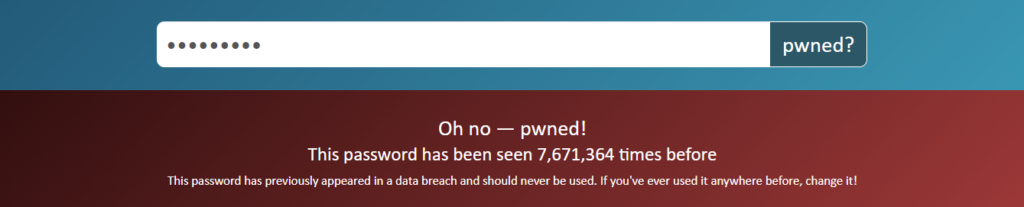

2.入力したパスワードがアカウント流出したサイトで使われていたか

「Password」メニューから開きます。

自分がいつも使うようなパスワードを入力してみて、そのパスワードが以前に流出したことがあるかどうか調べられます。

試しに「123456789」を入力してみると・・・7,671,364件も流出しているようです。

今の時代数字のみのパスワードは許されないですし、DB上では何かしら暗号化されているとはいえ、流出したことのあるパスワードリストでブルートフォースされる危険を考えると、ここで引っかかるようなパスワードは使用しない方が良さそうです。

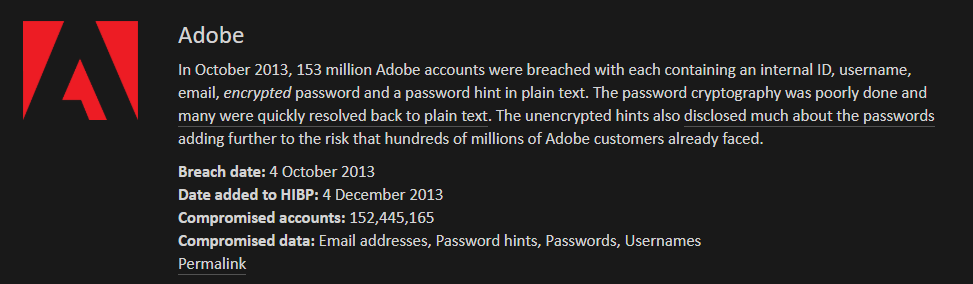

3.アカウント流出を起こしたサイトとその流出件数

「Who’s been pwned」メニューから開きます。私のhotmailが引っかかったアドビの流出事件が載っていました。

「2013年10月に、1億5,300万のアドビのアカウントが侵害され、それぞれに内部ID、ユーザー名、電子メール、暗号化パスワード、およびパスワードヒントがプレーンテキストで含まれていました。パスワードの暗号化はうまく行われておらず、多くはすぐにプレーンテキストに解決されました。暗号化されていないヒントでは、パスワードについて多くのことが明らかにされており、何億ものアドビの顧客がすでに直面しているリスクをさらに高めています。」

https://haveibeenpwned.com/PwnedWebsites

私はおこですよアドビさん。

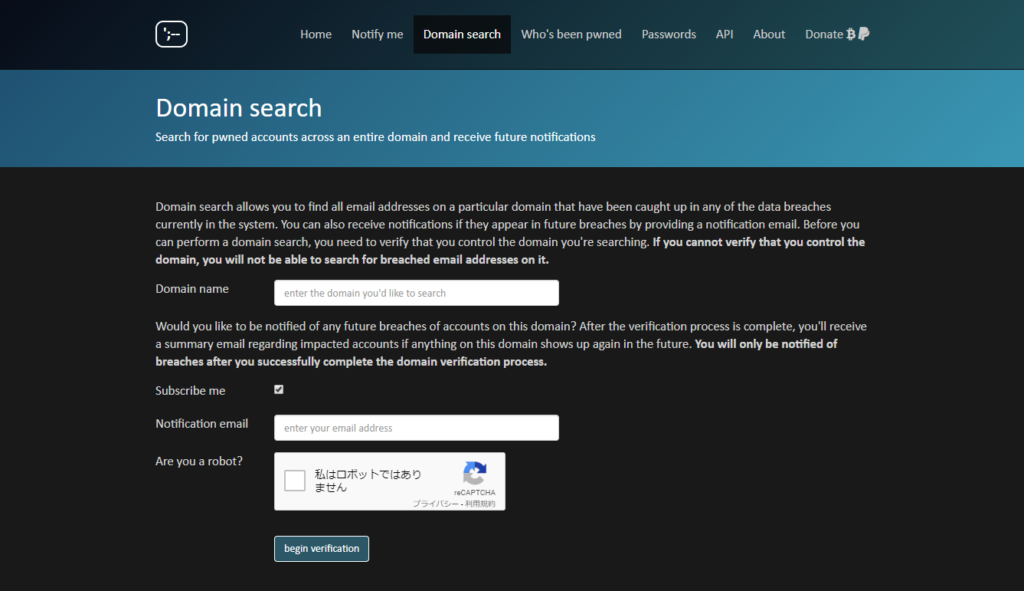

4.アカウント流出してしまった自分のドメインに登録されていたメールアドレスを調べる

「Domain Search」メニューから開きます。調べる際は本当に自分が関連するサイトなのか確認されるようです。

漏洩していることが分かったら他サービスアカウントも確認

もしどこかのサイトで自分のアカウントが流出したことが分かり、他サービスでも同じアカウントID、パスワードを使用していた場合、アカウントを乗っ取られる危険性が高まります。

もうクラッカーのアカウントリストに入ってしまったので、同じアカウントID、パスワードは使わない方が無難そうですね。パスワードを考える時もここに載っているようなものは避けたいところです。

このサイト自体の安全性

このサイトにメールアドレスやパスワードを入力して安全なのか?

という話ですが、プライバシー条項にも以下のようにあるので信頼して良さそうです。

When you search for an email address

Searching for an email address only ever retrieves the address from storage then returns it in the response, the searched address is never explicitly stored anywhere. See the Logging section below for situations in which it may be implicitly stored.

Data breaches flagged as sensitive are not returned in public searches, they can only be viewed by using the notification service and verifying ownership of the email address first. Sensitive breaches are also searchable by domain owners who prove they control the domain using the domain search feature. Read about why non-sensitive breaches are publicly searchable.「メールアドレスを検索するとき 電子メールアドレスを検索しても、ストレージからそのアドレスを取得しただけで応答に返されるため、検索されたアドレスが明示的にどこにも格納されることはありません。暗黙的に保存される可能性がある状況については、下記の「ロギング」セクションを参照してください。 機密性の高いフラグが設定されたデータ侵害は公開検索では返されず、通知サービスを使用して電子メールアドレスの所有権を最初に確認することによってのみ閲覧できます。機密違反は、ドメイン検索機能を使用してドメインを管理していることを証明するドメイン所有者によっても検索可能です。機密性の低い侵害が公に検索可能である理由についてお読みください。」

https://haveibeenpwned.com/Privacy

まとめ

膨大な流出データがあることを知るだけで知見がありました。「Who’s been pwned」を見ているとFacebook関連の流出が多かったリ、Amazon、Appleは一件も無かったリGAFAにも差が有りますね(載ってないだけかもですが)

その他日本でもニュースになったソニーのPlayStation Network流出事件も載っています。

知見があるし便利なサイトですが、開発者としては自分の関連するシステムがこのサイトに載ることは避けたいですね。